À l’ère numérique d’aujourd’hui, les données sont l’élément vital des organisations. En tant que tel, la sécurisation de ces données n’a jamais été aussi cruciale. Pour protéger les données sensibles contre les accès non autorisés, les violations et autres menaces de sécurité, il est essentiel de mettre en œuvre des mesures de sécurité robustes. Cet article propose quelques mesures de ce type pour sécuriser vos bases de données relationnelles.

Contrôle d'accès

L'un des principes fondamentaux de la sécurité des bases de données est le contrôle de l'accès aux données stockées. La mise en œuvre de contrôles d'accès stricts garantit que seuls les utilisateurs autorisés peuvent interagir avec la base de données. Cela implique l'attribution de comptes d'utilisateurs uniques avec des autorisations spécifiques en fonction de leurs rôles et responsabilités.

- Authentification utilisateur: appliquez des politiques de mot de passe strictes et utilisez l'authentification multifacteur pour ajouter une couche de sécurité supplémentaire. Cela permet d'empêcher tout accès non autorisé, même si les informations de connexion sont compromises.

- Contrôle d'accès basé sur les rôles (RBAC): implémentez RBAC pour attribuer des autorisations en fonction des rôles des utilisateurs au sein de l'organisation. Cela minimise le risque que les utilisateurs aient un accès inutile à des données sensibles.

Chiffrement

Chiffrer les données au repos et en transit est crucial pour les protéger contre l'accès non autorisé et l'interception.

- Chiffrement des données au repos: Utilisez des algorithmes de chiffrement pour sécuriser les données stockées sur disque ou dans des sauvegardes. Cela empêche l'accès non autorisé aux supports de stockage physiques, ajoutant ainsi une couche de protection supplémentaire.

- Secure Sockets Layer (SSL) ou Transport Layer Security (TLS): Chiffrez les données en transit en utilisant les protocoles SSL ou TLS. Cela garantit que la communication entre le serveur de base de données et les applications clientes est sécurisée et ne peut pas être facilement interceptée.

Sauvegarde et Récupération

Une stratégie de sauvegarde et de récupération solide est essentielle pour atténuer l'impact de la perte ou de la corruption de données en raison d'incidents de sécurité.

- Sauvegardes régulières: Planifiez des sauvegardes régulières de la base de données et vérifiez leur intégrité. Stockez les sauvegardes dans un endroit sécurisé séparé de l'environnement de production.

- Récupération à un Instant T: Mettez en place des mécanismes de récupération à un instant T pour restaurer la base de données à un état spécifique avant qu'un incident de sécurité ne se produise.

Formation et Sensibilisation des Employés

Les erreurs humaines sont une cause courante de violations de sécurité. Éduquez les employés sur les meilleures pratiques en matière de sécurité et l'importance de protéger les informations sensibles. Effectuez régulièrement des formations de sensibilisation à la sécurité pour tenir les employés informés des dernières menaces en matière de sécurité et des meilleures pratiques. Cela leur permet de reconnaître et de signaler les incidents de sécurité potentiels.

Surveillance en Temps Réel

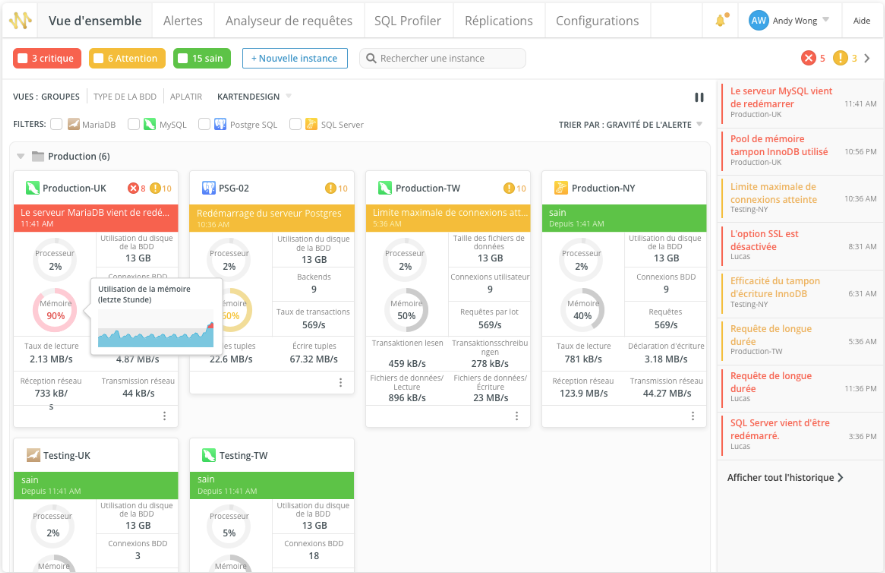

Utilisez des outils de surveillance en temps réel pour suivre les métriques de performance et identifier les anomalies ou les menaces de sécurité potentielles. C'est là qu'un outil tel que Navicat Monitor 3 peut être utile. C'est un outil complet de surveillance de bases de données et d'optimisation des performances conçu pour MySQL, MariaDB, PostgreSQL et SQL Server, ainsi que pour les bases de données cloud telles que Amazon RDS, Amazon Aurora, Oracle Cloud, Google Cloud et Microsoft Azure. Navicat Monitor 3 offre plusieurs fonctionnalités qui contribuent à la sécurité globale des bases de données relationnelles, notamment :

- Surveillance en Temps Réel: Navicat Monitor 3 offre une surveillance en temps réel de diverses métriques de performance, notamment l'utilisation du CPU, de la mémoire et des E/S disque. En restant informés de la santé de la base de données, les administrateurs peuvent rapidement identifier des schémas anormaux qui pourraient indiquer un incident de sécurité.

- Alertes et notifications: L'outil offre des alertes et des notifications personnalisables pour les problèmes liés aux performances. En configurant des alertes pour des seuils spécifiques, les administrateurs peuvent recevoir des notifications immédiates des menaces potentielles pour la sécurité ou des activités inhabituelles de la base de données.

- Analyse des Données Historiques: La capacité à analyser les données de performance historiques aide les administrateurs à identifier des schémas ou des tendances qui peuvent indiquer des problèmes de sécurité. Cette fonctionnalité améliore l'identification proactive des menaces potentielles avant qu'elles ne s'aggravent.

Conclusion:

Sécuriser une base de données relationnelle est une tâche multifacette qui nécessite une combinaison de contrôles d'accès, de chiffrement, de surveillance et de gestion proactive. En mettant en œuvre les mesures de sécurité décrites dans cet article et en tirant parti d'outils comme Navicat Monitor 3, Sécuriser une base de données relationnelle est une tâche multifacette qui nécessite une combinaison de contrôles d'accès, de chiffrement, de surveillance et de gestion proactive. En mettant en œuvre les mesures de sécurité décrites dans cet article et en tirant parti d'outils comme